Модель нарушителя информационной безопасности — это концепция, которая позволяет оценить и предотвратить потенциальные угрозы и атаки в информационной среде. Используя данную модель, компании и организации могут анализировать и оценивать потенциальные уязвимости и угрозы своей информационной системы. В данной статье мы рассмотрим пример модели нарушителя информационной безопасности и объясним, каким образом она может быть применена.

Понятие нарушителя информационной безопасности

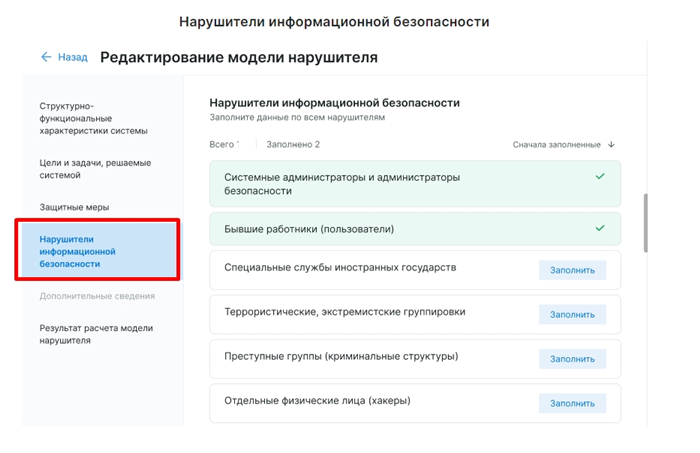

Типы нарушителей информационной безопасности:

- Хакеры (компьютерные взломщики) — эксперты в области информационных технологий, которые используют свои навыки для проникновения в защищенные информационные системы.

- Мошенники и фишеры — лица, которые используют социальную инженерию и обман для получения доступа к информации и причинения ущерба организации или ее сотрудникам.

- Внутренние нарушители — сотрудники организации, которые злоупотребляют своими привилегиями доступа к информации или информационным системам.

- Конкуренты — организации или лица, которые проводят кибершпионаж, чтобы получить конфиденциальную информацию о конкурирующих предприятиях или продуктах для своей выгоды.

- Государственные хакеры — специалисты, которые действуют от имени государственных структур для проведения кибератак или шпионажа.

Последствия действий нарушителей информационной безопасности:

- Утечка конфиденциальной информации — нарушитель может получить доступ к личным данным, коммерческой информации или другой конфиденциальной информации, нанеся ущерб организации или ее клиентам.

- Финансовые потери — в результате атаки или взлома нарушитель может нанести ущерб финансам организации, воруя деньги или проводя мошеннические операции.

- Утрата репутации — нарушение информационной безопасности может привести к падению доверия со стороны клиентов и партнеров, а также повлечь за собой судебные разбирательства и негативную публичность.

- Прекращение работы — серьезные нарушения информационной безопасности могут привести к прекращению работы организации, что повлечет за собой крупные убытки и потерю деловой активности.

| Меры | Описание |

|---|---|

| Сетевая защита | Использование брандмауэров, антивирусного программного обеспечения и систем обнаружения вторжений для предотвращения несанкционированного доступа к сети. |

| Создание политик безопасности | Разработка и внедрение набора правил и установок, определяющих стандарты безопасности и процедуры, которые должны быть соблюдены сотрудниками организации. |

| Обучение и осведомленность сотрудников | Проведение обучающих программ и тренингов по информационной безопасности для сотрудников, чтобы повысить их осведомленность о возможных угрозах и правилах безопасного поведения в сети. |

| Регулярные аудиты | Проведение регулярных проверок и анализа информационной инфраструктуры организации для выявления уязвимостей и проблем безопасности. |

| Резервное копирование данных | Регулярное создание резервных копий данных для предотвращения потери информации в результате взлома, атаки или других проблем. |

В целом, понятие нарушителя информационной безопасности охватывает широкий спектр лиц и организаций, которые могут нанести значительный ущерб организации, владельцу информации или другим заинтересованным лицам. Разработка и применение эффективных мер безопасности является необходимостью для защиты от таких нарушителей.

Мотивации нарушителей информационной безопасности

Финансовые мотивации:

- Получение выгоды от кражи финансовых данных и их последующего использования для мошенничества.

- Вымогательство денежных средств с помощью шифрования данных и требований о выкупе.

- Незаконная торговля информацией на черном рынке.

Политические мотивации:

- Шпионаж, направленный на получение конфиденциальной информации, которая может быть использована против других стран или организаций.

- Кибератаки и дестабилизация информационных систем, передвижение политических воззрений или нанесение ущерба определенной стране.

Личные мотивации:

- Желание вызвать разрушение или причинить вред собственным возможностям или завышенной самооценке.

- Удовлетворение любопытства и интереса к исследованию информационной безопасности.

Идеологические мотивации:

- Хактивизм и киберпротесты, направленные на привлечение внимания к политическим или социальным вопросам.

- Цели, связанные с религиозными или идеологическими убеждениями, например, киберджихад.

Мотивации нарушителей информационной безопасности остаются динамичными и постоянно меняются. Для борьбы с этими угрозами необходимо постоянное улучшение и обновление систем информационной безопасности, а также осведомленность и готовность к реагированию на возможные кибератаки.

Типы нарушителей информационной безопасности

Внутренние нарушители:

- Сотрудники компании: Наибольшую опасность представляют сотрудники, имеющие доступ к ценной информации и злоупотребляющие своими привилегиями. Это может быть вызвано финансовыми проблемами, личными мотивами или просто небрежностью.

- Администраторы систем: Как правило, имеют полный доступ к информационным ресурсам компании и могут использовать свои привилегии в своих собственных интересах или вредоносных целях.

Внешние нарушители:

- Хакеры: Специалисты по компьютерной безопасности, которые имеют навыки взламывания систем и сетей с целью получения доступа к конфиденциальной информации или нанесения вреда организации.

- Киберпреступники: Осуществляют преступные действия в онлайн-среде, такие как мошенничество, кража личных данных и финансовых средств, распространение вредоносного программного обеспечения.

- Государственные хакеры: Официальные представители государственных структур, ведущие кибервойну или ведущие шпионскую деятельность в целях политического или экономического ущерба.

- Конкуренты: Организации, которые могут использовать нелегальные методы для получения конфиденциальной информации, чтобы использовать ее против других участников рынка.

Понимание различных типов нарушителей информационной безопасности помогает организациям определить наиболее вероятные угрозы и разработать соответствующие меры защиты. Это включает контроль доступа, шифрование данных, мониторинг и обучение сотрудников по вопросам безопасности.

Характеристики внутреннего нарушителя информационной безопасности

Признаки внутреннего нарушителя информационной безопасности:

- Злоупотребление полномочиями: Часто внутренние нарушители информационной безопасности используют свои полномочия для несанкционированного доступа к конфиденциальной информации, документам и системам.

- Несовершенство политики доступа: Внутренние нарушители могут обходить политику доступа или использовать уязвимости системы, чтобы получить доступ к запрещенной информации.

- Большой объем доступных привилегий: Лица с высоким уровнем доступа имеют больше возможностей для нарушения безопасности системы.

- Переход на сторону врага: Некоторые внутренние нарушители начинают сотрудничать с конкурентами или внешними угрозами, чтобы получить выгоду от утечки информации или нанести ущерб компании.

Последствия внутреннего нарушителя информационной безопасности:

- Утечка конфиденциальной информации: Внутренний нарушитель может передать конфиденциальную информацию третьим лицам или опубликовать ее в открытом доступе, что может привести к ущербу для компании в виде потери доверия клиентов и репутации.

- Нарушение правил и политик безопасности: Внутренний нарушитель может нарушить правила и политики безопасности, что может привести к серьезным проблемам в работе информационных систем и потере данных.

- Финансовый ущерб: Внутренний нарушитель может нанести компании финансовый ущерб в результате кражи финансовой информации или использования ресурсов организации для личной выгоды.

- Потеря конкурентного преимущества: Внутренний нарушитель может передать конфиденциальную информацию конкурентам, что может привести к потере конкурентного преимущества и снижению прибыли компании.

Способы предотвращения деятельности внутреннего нарушителя информационной безопасности:

- Разработка и внедрение политики безопасности: Эффективная политика безопасности, которая устанавливает правила и процедуры для защиты информации, позволит предотвратить нарушения безопасности со стороны внутренних нарушителей.

- Обучение персонала: Регулярное обучение сотрудников по вопросам безопасности информации способствует повышению осведомленности о рисках и помогает предотвратить возможные инциденты безопасности.

- Мониторинг активности пользователей: Ведение журналов и мониторинг активности пользователей позволяют обнаружить подозрительное поведение и реагировать на него вовремя.

- Ограничение доступа: Регулирование и ограничение доступа к конфиденциальной информации снижает вероятность несанкционированного ее использования.

- Постоянное обновление системы безопасности: Регулярное обновление системы безопасности и установка последних обновлений позволяют устранять уязвимости и снижать риски нарушений безопасности.

Внутренний нарушитель информационной безопасности представляет серьезную угрозу для компании, но эффективные меры по предотвращению, обнаружению и реагированию на такие инциденты могут существенно снизить риски и защитить ценную информацию организации.

Характеристики внешнего нарушителя информационной безопасности

Характеристики внешнего нарушителя:

- Мотивы: Внешний нарушитель может быть мотивирован финансовой выгодой, желанием нанести ущерб организации или лицам, которые используют информационную систему, или просто выполнять свои личные цели.

- Методы действий: Внешний нарушитель может использовать различные методы для достижения своих целей, такие как фишинг, взлом паролей, вирусы и троянские программы, атаки на сетевые службы, социальная инженерия и другие техники.

- Технические возможности: Внешний нарушитель может иметь различные технические навыки и доступ к специализированным программам и инструментам для проведения атак на информационную систему или сеть.

- Опыт: Внешний нарушитель может иметь опыт в проведении атак на информационные системы и сети, что позволяет ему более эффективно использовать доступные техники и инструменты.

- Цели: Внешний нарушитель может иметь различные цели, такие как кража конфиденциальных данных, уничтожение или изменение информации, шантаж, нарушение работоспособности системы, уклонение от ответственности и многое другое.

Знание и понимание характеристик внешнего нарушителя информационной безопасности позволяет организациям разрабатывать и реализовывать соответствующие меры по защите информационных систем и сетей от внешних угроз.

Типы атак на информационную безопасность

В современном мире информационная безопасность становится все более актуальной проблемой. Необходимо быть готовым к различным типам атак, которые могут привести к утечке конфиденциальных данных, нарушению работы системы или нанести иные негативные последствия. Ниже перечислены основные типы атак на информационную безопасность, с которыми сталкиваются организации и частные лица.

1. Сетевые атаки

Сетевые атаки – это попытки несанкционированного доступа к компьютерным сетям с целью кражи или изменения данных, перехвата информации или размещения вредоносного программного обеспечения. Некоторые из наиболее распространенных сетевых атак включают:

- DDoS-атаки;

- Фишинг;

- Сниффинг;

- Инженерия социальных сетей;

- Взлом паролей.

2. Вредоносное программное обеспечение

Вредоносное программное обеспечение (ВПО) – это программы, созданные для нанесения вреда компьютерным системам или получения несанкционированного доступа к информации. Существует несколько видов вредоносного программного обеспечения:

- Вирусы;

- Черви;

- Троянские программы;

- Шпионское программное обеспечение;

- Рекламное программное обеспечение (адвары).

3. Физические атаки

Физические атаки – это атаки, которые осуществляются непосредственно на физическом оборудовании или с использованием физического доступа к информации. Такие атаки могут включать в себя:

- Кражу или уничтожение данных;

- Подмену оборудования;

- Уничтожение или повреждение серверов;

- Физическое насилие над персоналом для получения паролей или доступа к системе.

4. Атаки на приложения

Атаки на приложения – это атаки, которые направлены на уязвимости в программном обеспечении или веб-приложениях. Некоторые из наиболее распространенных атак на приложения включают:

- SQL-инъекции;

- Кросс-сайтовый скриптинг;

- Межсайтовая подделка запроса;

- Уязвимости в аутентификации и авторизации;

- Отказ в обслуживании (DoS) на приложениях.

Знание различных типов атак на информационную безопасность поможет организациям и частным лицам принять меры для защиты своих данных и систем от нежелательных последствий.

Существует несколько способов защиты от нарушителей информационной безопасности:

- Обучение персонала: осведомленный и обученный персонал может помочь выявить и предотвратить попытки нарушения информационной безопасности. Проведение тренингов и обучающих курсов сотрудников помогает повысить их осведомленность в этой области.

- Комплексная защита: использование нескольких методов и инструментов для защиты информации, таких как антивирусное программное обеспечение, брэндмауэры и системы мониторинга, помогает обнаруживать и предотвращать попытки нарушения безопасности.

- Регулярное обновление: поддержание обновленной версии программного обеспечения и операционных систем помогает устранять известные уязвимости и предотвращать попытки нарушения безопасности.

- Управление доступом: контроль доступа к информационным ресурсам и системам помогает предотвратить несанкционированный доступ и уменьшить риск нарушения безопасности.

- Анализ угроз: постоянный мониторинг и анализ угроз помогает выявлять новые методы и подходы нарушителей информационной безопасности и принимать меры по предотвращению их действий.

В целом, защита от нарушителей информационной безопасности требует комплексного подхода и непрерывного обновления знаний и инструментов. Соблюдение этих принципов поможет снизить риск нарушения безопасности и обеспечить сохранность информации.